Zero Trust Strategie voor Holistische Cybersecurity

In de wereld van vandaag, waar organisaties zich tegen de alsmaar geavanceerde bedreigingen willen beschermen, verandert Zero Trust de gedachte om in plaats van hogere muren intelligente toegangspoorten te plaatsen. Een Zero Trust strategie combineert de zakelijke en de beveiligingsdoelen door zich te richten op bedrijfscontinuïteit en een veerkrachtig groeifundament van organisaties. Anders dan traditionele modellen draait Zero Trust om drie principes: strenge en voortdurende toegangsvalidatie, minimaal vereiste privileges en voortdurende waakzaamheid bij inbreuken. Zero Trust is niet alleen een beveiligingsstrategie; het is een heroriëntatie van de mindset. Door beveiliging af te stemmen op zakelijke doelstellingen, beschermt het strategisch sterke controles waar nodig en minimaliseert het gevoeligheid waar het kan. We helpen mee om beveiliging opnieuw te definiëren als een kans en geven organisaties het vertrouwen om vooruit te komen.

Waarom Zero Trust

Naarmate het digitale landschap zich blijft ontwikkelen, zullen geavanceerde cyberaanvallen toenemen. Daarom is een geheel nieuwe aanpak nodig om uw waardevolle bedrijfsmiddelen te beschermen. Zero Trust is een robuuste en allesomvattende beveiligingsoplossing.

Enkele belangrijke redenen waarom organisaties Zero Trust implementeren:

Flexibele en productieve bedrijfsvoering

Operationele efficiëntie en kostenverlaging

Ondersteuning van het voldoen aan wettelijke maatregelen

Verbeterde IT- en OT-schaalbaarheid

Beveiliging gericht op waardevolle bedrijfsmiddelen

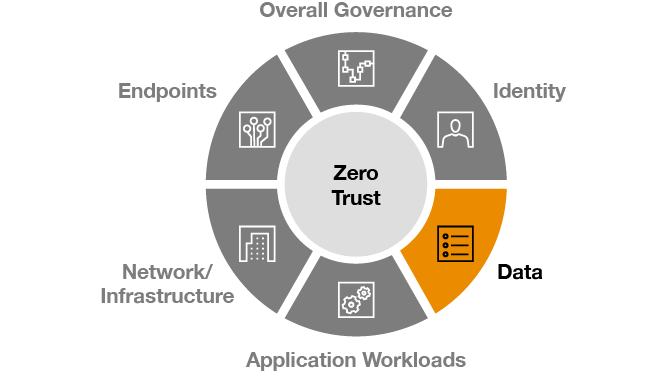

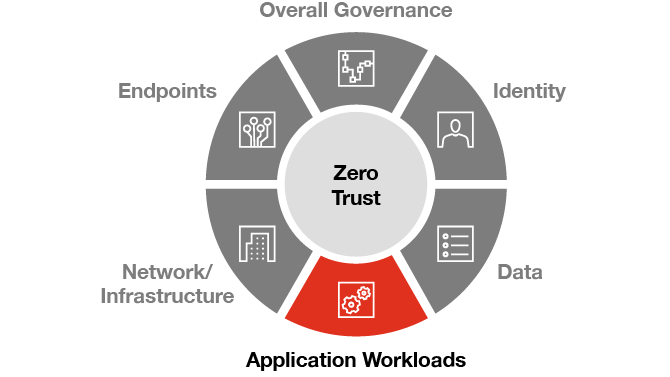

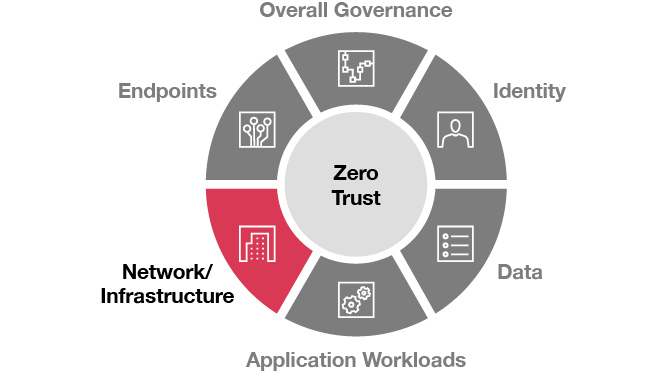

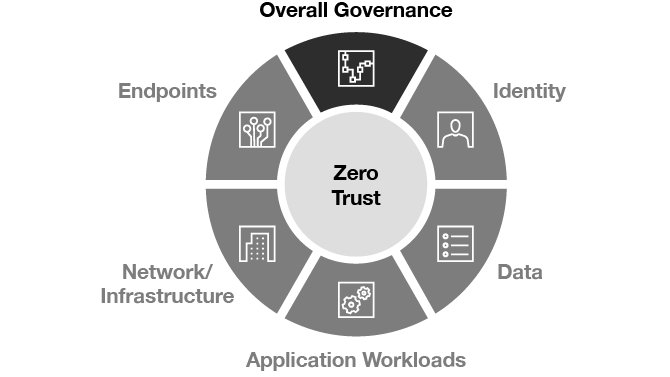

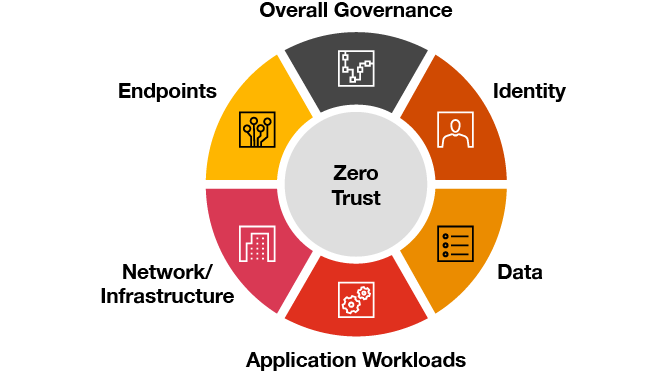

PwC’s Zero Trust Framework

Ons Zero Trust Framework is een allesomvattende strategie die zakelijke doelstellingen harmonieus integreert met beveiligingsmaatregelen waardoor er een sterke basis voor veilige groei ontstaat.

- PwC’s Zero Trust Framework

- Identity

- Data

- Application Workload

- Network/Infrastructure

- Endpoints

- Overall Governance

PwC’s Zero Trust Framework

Dit framework geeft een overkoepelend beeld van beveiliging, terwijl alle pijlers naadloos in elkaar overgaan en waar mogelijk de besluitvorming automatiseert

Hoe kunnen we helpen?

Terwijl we een nieuw tijdperk van beveiliging betreden, staat PwC klaar om uw organisatie te ondersteunen bij het bevorderen van uw Zero Trust strategie en uitvoering. Ons uitgebreide dienstenportfolio is ontworpen om de beveiligingspositie van uw organisatie te versterken.

Onze benaderingen van Zero Trust

- Zero Trust beoordelen en ontwerpen: navigeren naar een veilige toekomst

Onze experts werken samen om uw unieke risico's te begrijpen en vervolgens een beveiligingsblauwdruk te ontwerpen die aansluit bij uw doelen en uw huidige configuratie te beoordelen om verbeteringen te identificeren. Met de nadruk op Zero Trust-principes bieden we een duidelijke routekaart naar een veilige toekomst, waarbij we zorgen voor bedrijfscontinuïteit en tegelijkertijd uw organisatie in staat stellen te groeien.

- Zero Trust beoordeling: het identificeren van de Zero Trust status van uw organisatie.

De Zero Trust beoordeling van PwC gaat na in welke mate uw organisatie al voldoet aan de Zero Trust-principes. Met geïdentificeerde kwetsbaarheden en bruikbare aanbevelingen zorgt onze Implementatie- en Operationele dienst voor een naadloze overgang van ontwerp naar operationele implementatie, waarbij wordt ingespeeld op nieuwe bedreigingen.

Wilt u meer te weten komen over Zero Trust?

Contact us